- 네트워크 매핑 및 보안 감사를 위해 널리 사용되는 오픈 소스 도구 입니다.

- 네트워크 서비스, 호스트 그리고 여러 속성들을 식별하고 분석하는데 사용합니다.

- 네트워크 탐색 보안 감사를 위해 설계되었으며, 네트워크가 노출하는 취약점을 찾아내는데 효과적인 도구입니다.

사용법

nmap [scan option][host/network]

| 일반 스캔 옵션 |

설명 |

| -sT |

가장 기본적인 방식의 스캔으로, TCP/IP스택의 connect()시스템 호출을 사용하여 스캔을 수행한다. |

| -sU |

UDP포트를 스캔하는 방법으로, TCP 스캔보다 시간이 더 많이 걸린다. |

| -sO |

대상 호스트가 어떤 IP프로토콜을 지원하는지 확인합니다.(ICMP, TCP, UCP ....etc) |

와이어 샤크로 팻킷을 잡았을때

와이어 샤크로 팻킷을 잡았을때

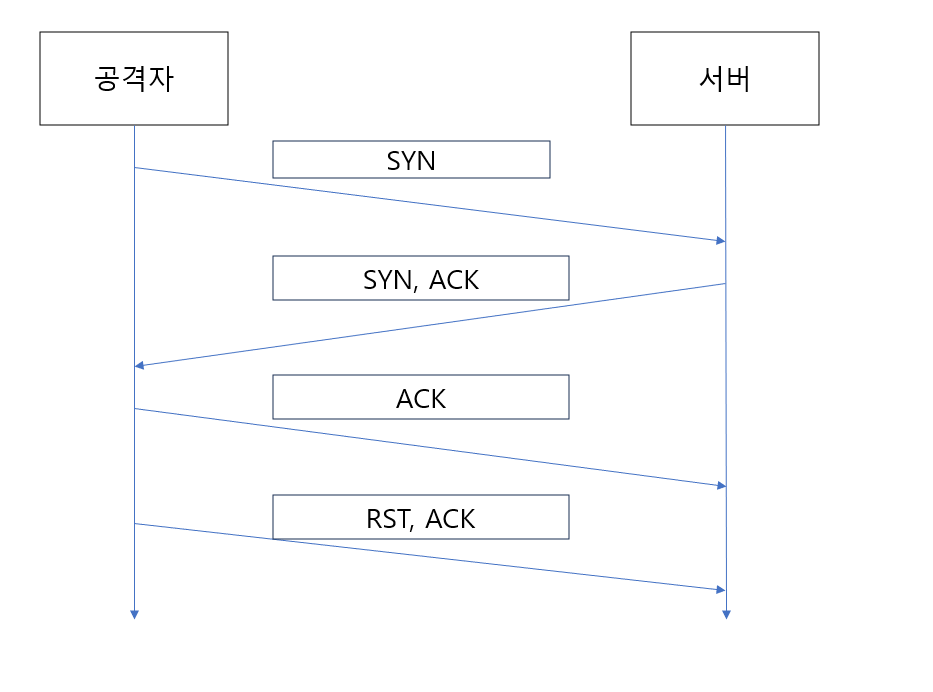

정상적인 tcp 연결 수행 과정

정상적인 tcp 연결 수행 과정

| 스텔스 스캔 옵션 |

설명 |

| -sS |

TCP 연결을 만들지 않고 대상 포트를 스캔합니다. |

| -sF, -sX, -sN |

FIN, Xmas, Null 스캥으로 특정 플래그를 설정하거나 설정 하지 않은 TCP 패킷을 사용하는 스캔을 수행한다. IDS나 방화벽을 우회하는데 효과적이다. |

| -sA |

ACK스캔으로 방화벽 규칙을 확인하는데 사용되며, 상태를 검사하는 방화벽을 우회하는 데 효과적입니다. |

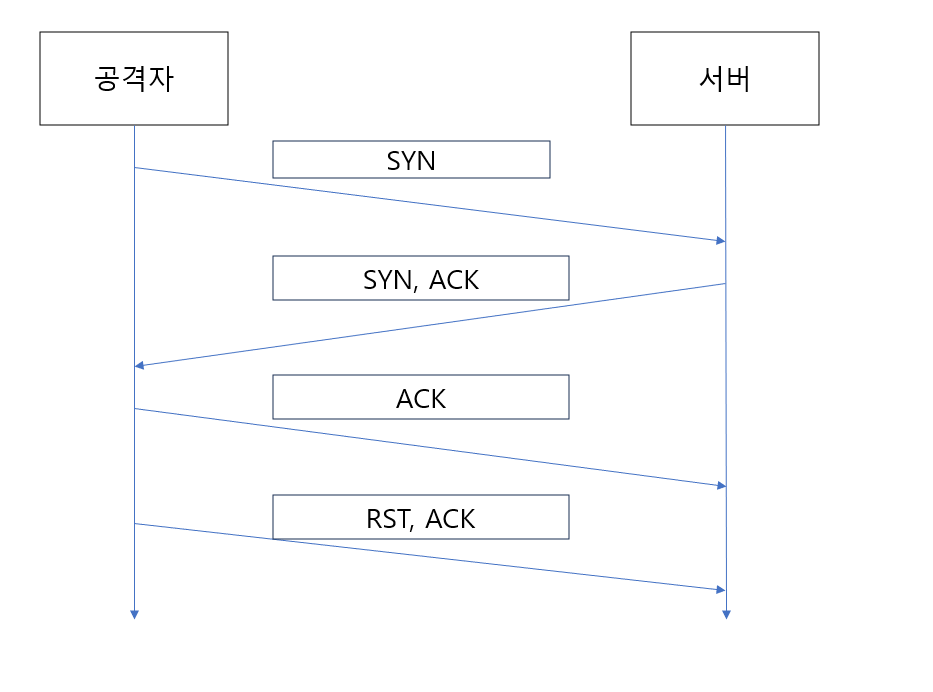

-sS 옵션을 사용시

-sS 옵션을 사용시

정상적인 연결과는 다르게 응답받고 강제 연결 종료

정상적인 연결과는 다르게 응답받고 강제 연결 종료

| 추가 옵션 |

설명 |

| -p- |

65535개의 TCP 포트를 스캔합니다. (기본적으로 nmap은 자주 사용되는 1000개의 포트를 스캔한다.) |

| -F |

nmap이 빠르게 스캔을 수행하도록 한다. 이는 nmap의 최상위 100개의 포트만 스캔한다. |

| -sC |

nmap 스크립팅 엔진을 사용하여 스캔을 수행한다. |

| -O |

운영체제 감지를 수행한다. |

| -sV |

서비스 감지를 수행한다. 대상 포트에서 실행되는 서비스의 유형과 버전을 파악하는데 사용된다. |

| -oN |

스캔 결과를 일반 텍스트 파일로 저장하게 해준다. |

내가 만든 포트 스캔 툴

lsjkeh9683/PortScanTool 링크